Config 서비스를 활용한 리소스 구성 평가

작성자 - clon3

AWS Config는 AWS 리소스 구성을 측정, 감사 및 평가할 수 있는 서비스입니다.

리소스 구성을 지속적으로 모니터링하고 사전에 정의된 평가 팩을 기준으로 리소스를 평가할 수 있으며,

규정 준수 감사, 보안 분석, 변경 관리 및 운영 문제 해결 작업을 간소화할 수 있습니다.

AWS 상의 보안 위협은 사용자로 인한 보안 사고가 대부분을 차지합니다. 대규모의 리소스를 관리할 경우 설정 및 구성상 오류가 있더라도 수개월이 지나 인지될 가능성도 있습니다. 이러한 문제점을 해결하기 위해 Config 서비스를 통해 리소스의 구성 변동 사항이나 위반 사항에 대해 인지할 수 있도록 구성할 수 있습니다.

AWS Config 주요 기능

- AWS 리소스의 구성 기록

AWS Config는 AWS 리소스의 변경 사항에 대한 세부 정보를 기록하여 구성 기록을 제공합니다.

AWS 콘솔, API 또는 CLI를 통해 구성에 대한 세부 정보를 얻을 수 있으며, 사용자가 지정한 S3 버킷에 구성 기록 파일을 자동으로 전송합니다.

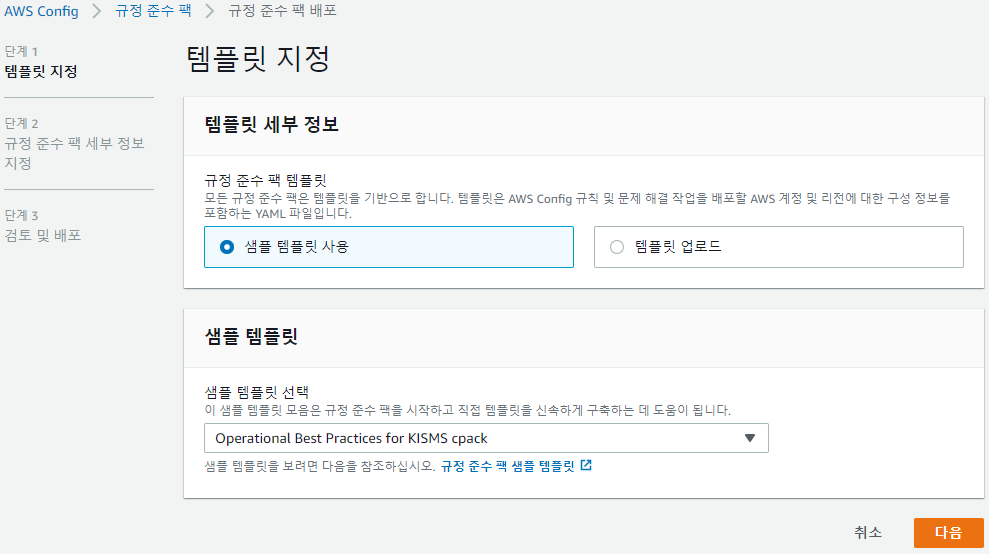

- 적합성 팩

AWS Config 규칙 및 수정 작업 모음을 패키징하여 적합성 팩을 구성합니다. 이는 AWS 리소스 규정 준수를 대규모로 관리하는데 도움이 되며 여러 계정에 대한 리소스 구성 정책 및 모범 사례에 대한 공통 기준을 빠르게 설정해야하는 경우 유용합니다.

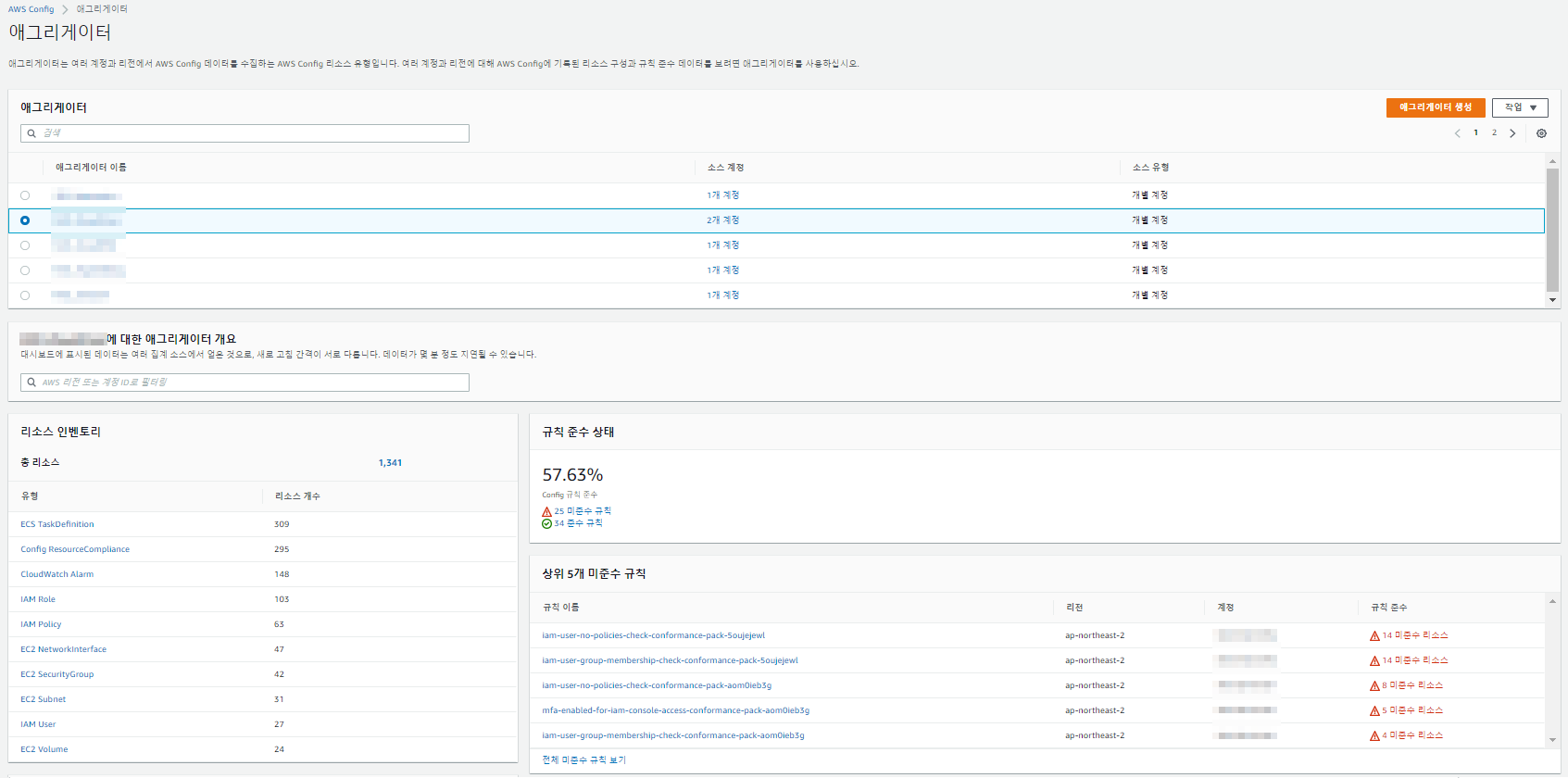

- 다중 계정, 다중 리전 데이터 집계

AWS Config는 다중 계정 및 다중 리전 데이터를 중앙에서 감사할 수 있는 기능을 제공합니다. AWS Config 규칙 준수 상태에 대한 전사적 관리가 가능하며, 대시보드를 통해 조직별 규정 준수 상태를 확인할 수 있습니다.

- Cloud governance dashboard

AWS Config는 비준수 리소스를 빠르게 찾고 적절한 조치를 취할 수 있도록 시각적 대시보드를 제공합니다. 이를 토통해 보안 담당자 또는 IT 관리자 등은 AWS 리소스 규정 준수 상태에 대해 빠르게 파악할 수 있습니다.

'21년 1월 AWS Korea는 한국 인터넷 진흥원(KISA)의 정보보호 및 개인정보보호 관리체계 인증(ISMS-P) 기준에 맞춰 AWS 서비스의 컴플라이언스 상태를 진단하고 관리할 수 있는 AWS Config 규정 준수 팩이 출시하였습니다.

Operatioonal Best Practices for K-ISMS 팩은 115가지의 Config 서비스의 관리형 규칙을 사용하여 구성되었으며, ISMS-P 통제항목에 따라 규칙을 분류하였습니다.

- 제어 ID : ISMS-P 통제 항목

- AWS Config 규칙 : AWS 관리형 규칙

- Guidance : AWS 관리형 규칙에 대한 설명

통제 항목에 대한 상세 내용은 Operational Best Practices for K-ISMS 문서에서 확인 할 수 있으며, 템플릿은 GitHub:Operational Best Practices for K-ISMS 에서 확인 할 수 있습니다.

K-ISMS 규정준수 팩의 템플릿은 다음과 같은 요소로 구성되어 있습니다.

- Parameters : 선택사항으로 규칙에 사용되는 파라미터 값으로 사용자가 원하는 지정 값을 입력할 수있습니다.

- Resources : 템플릿을 이용해 구성할 AWS 리소스를 선택합니다. AWS 관리형 규칙들이 리소스에 해당합니다.

- Conditions : 엔티티가 구성되는 환경을 정의합니다.

ex) IamPasswordPolicyParamMinimumPasswordLength(IAM 패스워드 최소 길이 제한) 규칙

Parameters

IamPasswordPolicyParamMinimumPasswordLength:

Default: '12'

Type: String

Resources

IamPasswordPolicy:

Properties:

ConfigRuleName: iam-password-policy

InputParameters:

MinimumPasswordLength:

Fn::If:

- iamPasswordPolicyParamMinimumPasswordLength

- Ref: IamPasswordPolicyParamMinimumPasswordLength

- Ref: AWS::NoValue

Source:

Owner: AWS

SourceIdentifier: IAM_PASSWORD_POLICY

Type: AWS::Config::ConfigRuleK-ISMS 규정 준수팩의 Parameter 값을 내부 보안 정책에 따라 적절한 값을 변경하여 적용할 수 있으며, 필요에따라 규칙을 추가하거나 삭제하여 조직 內 리소스를 평가할 수 있습니다.

'Season 1 > 기술 보안' 카테고리의 다른 글

| 정규표현식 정리 (0) | 2021.07.13 |

|---|---|

| [beebox] SSRF (0) | 2021.07.02 |

| GNU Bash 취약점 (0) | 2021.05.31 |

| AWS 클라우드 보안 ②-2 AWS 네트워크 보안 (0) | 2021.05.31 |

| Old - 18 Write Up (0) | 2021.05.15 |