[CryptoHack] MISC(Armory)

2024. 3. 31. 21:20

워게임/CryptoHack

Armory 문제(및 설명) Shamir의 스키마를 개선하여 결정론적으로 파생된 공유를 사용했습니다. 비트코인 개인 키 및 기타 비밀 데이터 저장에 좋습니다. 당신은 첫 번째 공유만 가지고 있고 플래그를 해제하기 위해 3개가 필요하기 때문에 어떤 가능성도 없습니다. 풀이 더보기 #!/usr/bin/env python3 import hashlib FLAG = b"crypto{???????????????????????}" PRIME = 77793805322526801978326005188088213205424384389488111175220421173086192558047 def _eval_at(poly, x, prime): accum = 0 for coeff in reversed(poly): accum *..

ASM 공격표면관리란?

2024. 3. 31. 16:26

관리보안

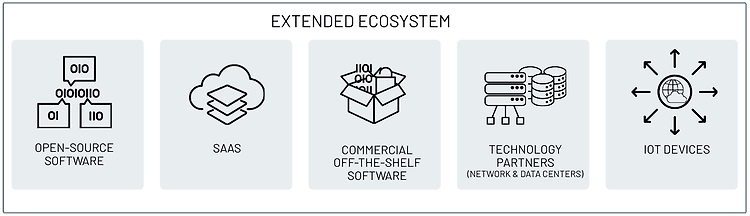

[ASM] Attack Surface Management 공격표면관리 목차 공격표면 디지털 공격표면 물리적 공격 표면 사회 공학 공격 표면 공격표면관리 공격표면 공격표면을 쉽게 말하자면 해커의 입장에서 조직에 해킹을 시도할 때, 사용할 수 있는 취약점, 경로, 공격벡터의 합계이라고 볼 수 있습니다. 공격표면은 크게 3가지 디지털 공격 표면, 물리적 공격 표면, 사회 공학 공격 표면으로 세 가지 표면으로 나눕니다. 1. 디지털 공격 표면 디지털 공격표면을 쉽게 말해서, 조직에 피해를 끼칠 수 있는 정보를 다루는 디지털환경의 시스템은 디지털 공격표면이 될 수 있을 것이라고 생각합니다. 예를 들어 Cloud, IOT 소스와 같이 디지털 공급망이 디지털 공격표면이 될 수 있는 것입니다.

일반적인 디지털 공격벡..

제로트러스트 NIST SP 800-207 정리

2024. 3. 29. 19:38

카테고리 없음

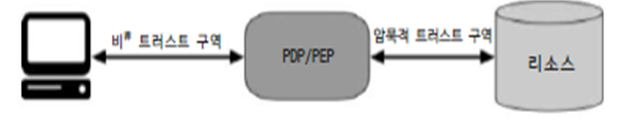

1. 개요 • 섹션 2 : ZT 및 ZTA 정의 및 기업간 ZTA 설계 시 고려사항 나열 • 섹션 3 : ZT의 논리 컴포넌트(또는 빌딩 블록) 설명 동일한 논리적 기능을 제공하면서도, 제로 트러스트 아키텍처 컴포넌트를 다르게 구성하도록 독특하게 구현 가능 • 섹션 4 : 기업 환경을 더 안전하게 할 수 있는 ZTA의 유스케이스 소개 • 섹션 5 : ZTA를 사용하는 기업이 처할 수 있는 위협 언급 • 섹션 6 : ZTA 원리를 기존 지침에 적합하게 하거나 보완하는 방법 설명 • 섹션 7 : 기업을 ZTA로 전환하기 위한 출발선을 명시. ZT 원리가 적용된 애플리케이션 및 기업 인프라스트럭처를 계획/배치하는데 필요한 단계 설명 2. 제로트러스트(ZT)의 기초 - 항상 검증을 전제로 리소스 보호에 초점을 ..

[Active Directory] 4장. AD 정보수집 프로그램 제작

2024. 3. 19. 15:56

기술보안/기타

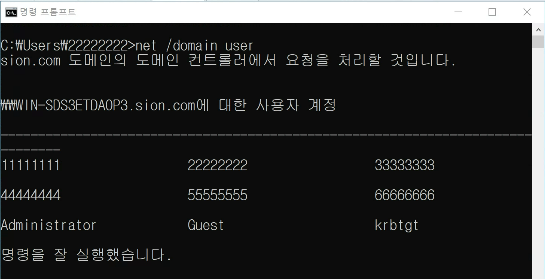

개요 이번 장에서는 파이썬을 이용하여 AD 도메인 서버에 연동된 모든 계정과 그룹 정보를 파싱하고, 불필요 또는 관리가 필요한 계정을 식별 및 표기하여 엑셀로 출력하는 프로그램을 만들어보자. 프로그램 요구사항 2.1. Python으로 AD 사용자, 그룹 정보를 파싱하여 엑셀에 활용 가능한 DataFrame으로 저장 2.2. 전체 AD 계정의 정보 {Key,Data} Set을 엑셀 시트('AD_Account_Info')에 기록 2.3. 전체 AD 그룹 별 소속된 유저 수와 활성 유저 정보를 엑셀 시트('AD_Group_Info')에 기록 2.4. 엑셀에 작성된 Data를 검토하여 조건에 부합하는 계정 및 그룹 Cell에 스타일 지정 > Cell 배경(노란색): 암호 변경일 또는 최근 로그인 기준 90일이 ..

DVIA 를 통한 취약점 파헤치기!(Data 노출)

2024. 3. 1. 17:53

기술보안/App

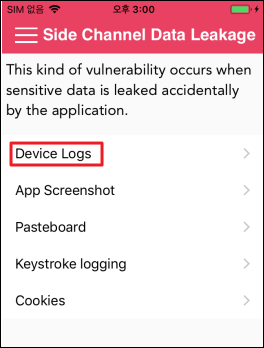

안녕하세요. 이번에는 Side Channel Data Leakage 항목을 실습 해보도록 하겠습니다. 중요한 데이터를 노출할 때 디바이스 로그, Pasteboard, 앱 스크린샷, Keystroke 로깅, API 등 종류가 있습니다. Keystroke : 입력 키를 누르는 행위, 키보드 또는 이와 유사한 입력 장치를 누름 Pasteborad : 애플리케이션 내 또는 애플리케이션 간에 데이터 교환을 위한 매커니즘 1. Device Logs - 개발자가 디버깅동안 로그를 남기지만 배포할 때 로그를 제거하지 않아 발생 DVIA 에서 Device Logs 항목을 통해 보도록 하겠습니다. 해당 항목 접근 후 아래와 같이 작성 후 Sign Up 시 로그를 통해 노출되는 값이 있는지 확인해 보도록 하겠습니다. 3uT..

CPPG - 개인정보

2024. 2. 29. 22:39

자격증 공부/CPPG

개인정보 목차 개인정보 정의 개인정보의 특성 개인정보의 가치선정 Safe-Harbor 개인정보 정의 개인정보의 정의 -개인정보란 개인의 신체, 재산, 사회적 지위, 신분 등에 관한 사실, 판단, 평가 등을 나타내는 일체의 모든 정보 개인정보 정의 분석 1. 살아 있는 개인에 관한 정보 -> 자연인에 관한 정보이므로 사망했거나 실종선고 등 관계 법령에 의해 사망한 것으로 간주되는 자에 관한 정보는 개인정보로 볼 수 없다. 다만, 유족과의 관계를 알 수 있는 정보는 유족의 개인정보에 해당한다. 2.개인에 관한 정보 -> 개인정보의 주체는 자연인이어야 하며, 법인 또는 단체에 관한 정보는 개인정보에 해당하지 않는다. -> 법인 또는 단체의 이름, 소재지 주소, 대표 연락처(이메일 주소 또는 전화번호), 업무별..

Apache struts 2 취약점(CVE-2023-50164)

2024. 2. 29. 20:22

기술보안/CVE

서론 2023-12-07일 Apache는 CVE-2023-50164 로 식별된 심각한 심각도 취약점을 해결하기 위해 Struts 버전 6.3.0.2 및 2.5.33을 출시했다. 특정 조건이 충족되면 악용될 수 있으며 공격자는 악성 파일을 업로드하고 대상 서버에서 원격코드 실행(RCE)가 가능하다. 본론 CVE-2023-50164는 Apache struts 가 2023-12-07일에 새로 출시되면서 최신버전에서는 작동하지 않는다. 취약 버전 Struts 2.0.0 ~ 2.3.37 (지원 종료) Struts 2.5.0 ~ 2.5.32 Struts 6.0.0 ~ 6.3.0.1 실습 환경 실습 시나리오 공격자는 웹 서버를 운영하고 있는데 해당 ApacheStruts2 가 취약함을 인지하지 못하고 그대로 서비스를..