[RFID/NFC] 2장. Proxmark3를 이용한 RFID 태그복제

작성자 - S1ON| 개요 |

이번 장에서는 RFID 정보를 읽고 쓸 수 있는 Proxmark3 기기에 대해 알아보고, 해당 기기를 이용하여 취약한 RFID 시스템에서 보안 위협으로 존재하는 태그 복제 공격을 재현하여 취약점이 어떻게 동작하는지 알아보자.

※ 본 포스트는 개인적인 공부를 위한 목적으로 작성된 기술 문서입니다. 이 포스트에서 다루는 기술을 악용하거나 무단으로 사용하여 발생하는 모든 문제는 당사자에게 있으며, 경우에 따라 법적 처벌을 받을 수 있습니다.

이전 글: [RFID/NFC] 1장. RFID의 개념과 보안 [https://mokpo.tistory.com/13?category=457119]

| Proxmark3 란 무엇인가? |

Proxmark3는 Jonathan Westhues가 개발한 오픈소스의 RFID 리더기겸 크래킹 도구로써, RFID tag의 읽기/쓰기를 비롯한 다양한 기능을 지원하는 제품이다. 지원하는 주파수 대역은 125 KHz, 134 KHz, 13.56 MHz 이다.

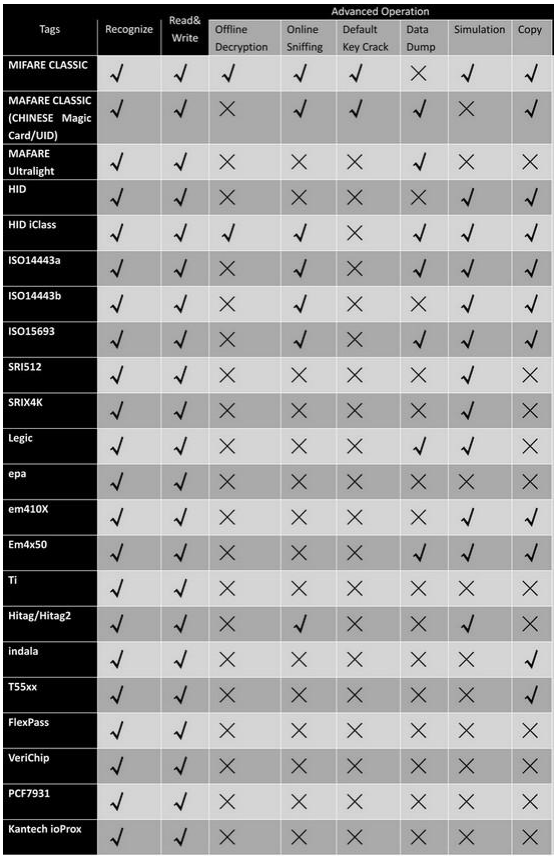

1. 지원 기능

Proxmark3 easy가 공식적으로 지원하는 기능은 아래와 같으며, 대중적으로 사용되는 RFID 규격 대부분을 지원하기 때문에 활용도가 높다. 특히 국내/외에서 가장 많이 사용되는 Mifare CLASSIC과 T55XX 모델을 지원한다.

2. 기본 구조

① HF 리더: 13.56 MHz 주파수를 읽는 부분

② LF 리더: 125 KHz, 134 KHZ 주파수를 읽는 부분

③ Function 버튼: 재부팅, 오프라인 모드 전환 등 다양한 기능을 가진 버튼

④ USB 포트-1: PC와 연결하지 않고 단독 사용 시 전원을 공급하는 5Pin USB 포트

⑤ 전원 LED: 전원이 On 상태일 때 하얀색으로 점등되는 LED

⑥ USB 포트-2: PC와 연결하여 사용 시 전원을 공급하고 통신하는 5Pin USP 포트

⑦ 상태 LED: 기기의 현재 상태를 보여주는 네 가지 타입의 LED

| Proxmark3 환경구성 |

1. Proxmark3 PC연결

- USB 포트를 이용해 Win10 PC와 연결하면 자동으로 proxmark3 드라이버를 설치한다.

※ 장치가 인식되지 않거나 설치가 제대로 되지 않을 경우, Fucntion 버튼을 이용해 Reboot하고 재연결하면 된다.

2. Proxmark3 Latest Build 다운로드

- 경로: https://www.proxmarkbuilds.org/latest/rrg_other

3. 내 장치 확인 및 배치파일 수정

① 내 PC > 속성 > 장치관리자 > 포트 에서 현재 연결된 장치(COM3)를 확인한다.

② 다운받은 rrg_other 폴더 내 배치파일을 모두 편집하여 장치명 인자를 내 장치(COM3)로 변경한다.

4. pm3.bat 배치파일 실행

3번이 정상적으로 수행되었다면 pc에 연결된 proxmark3가 실행된다.

| Proxmark3 태그복제 실습 |

1. RFID 태그 규격 확인

① 휴대폰 NFC 기본 모드를 동작시킨다.

② NFC TagInfo 어플을 다운로드 받는다.

③ 복제할 RFID 카드를 스캔한다.

④ RFID 카드 규격(Mifare Classic 1K)을 확인한다.

2. RFID 태그 인식

① RFID 태그를 proxmark3 위에 올려놓는다.

② pm3.bat 파일을 실행하고 명령어를 입력하여 태그가 정상적으로 인식되는지 확인한다.

- 명령어: hf search

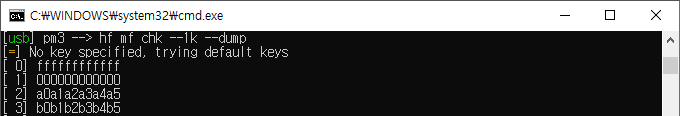

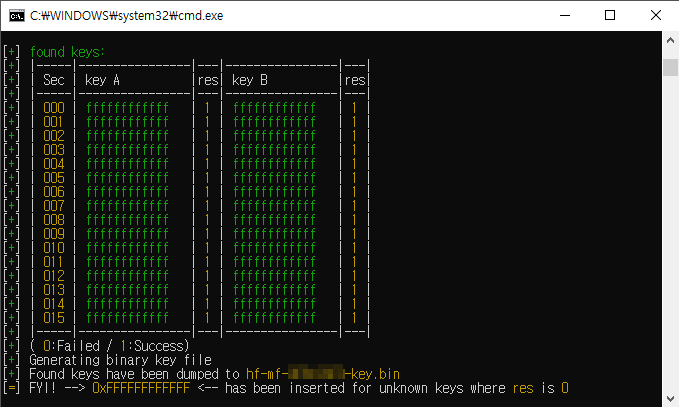

3. RFID 태그 KEY 덤프

① 아래 명령어를 입력하여 모든 키를 찾아내고 덤프한다.

- 명령어: hf mf chk --1k --dump

② 아래 명령어를 입력하여 RFID의 내용을 덤프한다.

- 명령어: hf mf dump

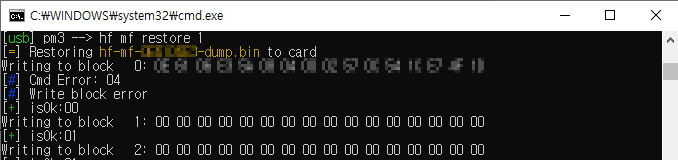

4. RFID 태그 복제

① proxmark3에서 복제할 RFID 태그와 동일한 규격의 읽기/쓰기가 모두 가능한 RFID 공카드를 올려 놓는다.

② 아래 명령어를 입력하여 공 RFID 카드의 UID를 원본 RFID의 UID로 변경한다.

- 명령어: hf mf csetuid ????????

③ 아래 명령어를 입력하여 원본 RFID 카드의 덤프데이터를 공 RFID 카드에 쓴다.

- 명령어: hf mf restore 1

5. 복제된 RFID 태깅

| 결론 |

RFID 해킹에 대한 문제제기는 꽤 오래전부터 시작됐다. 2006년에는 한국전자통신연구원(ETRI)에서 태그 복제에 대한 위험성을 지적했고, 2014년에는 RFID 취약점을 이용하여 버스요금을 조작하고 충전한 사례가 등장했다. 현재 결제 관련된 RFID들은 대부분 암호화가 되어 있지만, 가정용 또는 출입통제용 목적의 RFID는 아직도 단순한 방식의 인증을 사용하여 복제가 가능한 경우가 많다고 한다. 실제로 사용중인 집 도어락과 회사 출입카드(관리자 허가 후 진행함)를 단시간에 손쉽게 복제할 수 있었고, 복제된 RFID로 시스템을 이용할 수 있었다. 정보보안은 물리보안과 함께 성장해야 한다고 생각한다. 십년 넘게 지속되고 있는 RFID 보안 위협으로부터 모두가 안전하기 위해서는 국가 차원에서 제도적인 정비가 필요할 것 같다.

| 참고 사이트 |

'Season 1 > 기술 보안' 카테고리의 다른 글

| Apache 보안설정 (2) (0) | 2021.03.28 |

|---|---|

| AWS 클라우드 보안 ②-1 AWS 네트워크 보안 (0) | 2021.03.25 |

| AWS 클라우드 보안 ① AWS 책임 공유 모델 (0) | 2021.02.28 |

| XXE(XML External Entities) 공격 분석 (0) | 2021.02.28 |

| OWASP ZAP 사용 및 Snort Rule 작성 - (1) DVWA, Snort 3.1 설치 및 ZAP 사용 (0) | 2021.02.27 |