Season 1/기술 보안

Old - 6 Write Up

작성자 - LRTK

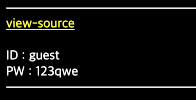

문제 페이지에 접속을 하면 ID와 PW가 보이고, 가장 눈에 띄는 것이 view-source가 눈에 보인다.

View-source를 클릭하여 코드를 살펴보니, 쿠키 관련 코드가 있었다.

if(!$_COOKIE['user']){

$val_id="guest";

$val_pw="123qwe";

for($i=0;$i<20;$i++){

$val_id=base64_encode($val_id);

$val_pw=base64_encode($val_pw);

}

$val_id=str_replace("1","!",$val_id);

$val_id=str_replace("2","@",$val_id);

$val_id=str_replace("3","$",$val_id);

$val_id=str_replace("4","^",$val_id);

$val_id=str_replace("5","&",$val_id);

$val_id=str_replace("6","*",$val_id);

$val_id=str_replace("7","(",$val_id);

$val_id=str_replace("8",")",$val_id);

$val_pw=str_replace("1","!",$val_pw);

$val_pw=str_replace("2","@",$val_pw);

$val_pw=str_replace("3","$",$val_pw);

$val_pw=str_replace("4","^",$val_pw);

$val_pw=str_replace("5","&",$val_pw);

$val_pw=str_replace("6","*",$val_pw);

$val_pw=str_replace("7","(",$val_pw);

$val_pw=str_replace("8",")",$val_pw);

Setcookie("user",$val_id,time()+86400,"/challenge/web-06/");

Setcookie("password",$val_pw,time()+86400,"/challenge/web-06/");위 코드는 guest와 123qwe를 20번 반복하여 Base64로 인코딩하여 나온 값을 1를 !로, 2를 @으로 변경하라는 코드가 들어있다.

그 후, Setcookie 함수로 결과 값으로 나온 Base64 값을 각각 user와 password 라는 이름을 가진 쿠키로 지정하였다.

그 뒤로 나온 코드는 Flag를 찾을 수 있는 방법이 나온 코드였다.

$decode_id=$_COOKIE[‘user’];

$decode_pw=$_COOKIE[‘password’];

$decode_id=str_replace(“!”,”1”,$decode_id);

$decode_id=str_replace(“@“,”2”,$decode_id);

$decode_id=str_replace(“$”,”3”,$decode_id);

$decode_id=str_replace(“^”,”4”,$decode_id);

$decode_id=str_replace(“&”,”5”,$decode_id);

$decode_id=str_replace(“*”,”6”,$decode_id);

$decode_id=str_replace(“(“,”7”,$decode_id);

$decode_id=str_replace(“)”,”8”,$decode_id);

$decode_pw=str_replace(“!”,”1”,$decode_pw);

$decode_pw=str_replace(“@“,”2”,$decode_pw);

$decode_pw=str_replace(“$”,”3”,$decode_pw);

$decode_pw=str_replace(“^”,”4”,$decode_pw);

$decode_pw=str_replace(“&”,”5”,$decode_pw);

$decode_pw=str_replace(“*”,”6”,$decode_pw);

$decode_pw=str_replace(“(“,”7”,$decode_pw);

$decode_pw=str_replace(“)”,”8”,$decode_pw);

for($I=0;$I<20;$I++){

$decode_id=base64_decode($decode_id);

$decode_pw=base64_decode($decode_pw);

}

echo(“<hr><a href=./?view_source=1 style=color:yellow;>view-source</a><br><br>”);

echo(“ID : $decode_id<br>PW : $decode_pw<hr>”);

if($decode_id==“admin” && $decode_pw==“nimda”){

solve(6);

}user, password 쿠키값을 불려들어서 처음 봤던 코드을 거꾸로(!을 1로, @을 2로 변경하고, Base64를 20번 디코딩)하여 그 값이 admin과 nimda이면 Flag가 나오도록 하였다.

이제 찾을 수 있는 방법을 얻었으니, admin의 쿠키값을 얻어서 Flag를 찾도록 하겠다.

나는 Python을 이용하여 admin의 쿠키를 얻을 수 있었다.

import base64

id = b’admin’

pw = b’nimda’

for _ in range(20):

id = base64.b64encode(id)

pw = base64.b64encode(pw)

id = id.decode(‘utf-8’)

pw = pw.decode(‘utf-8’)

replace_data = [‘!’, ‘@‘, ‘$’, ‘^’, ‘&’, ‘*’, ‘(‘, ‘)’]

for idx, data *in* enumerate(replace_data, 1):

id = id.replace(str(idx), data)

pw = pw.replace(str(idx), data)

print(‘id = ‘, id, ‘\n’)

print(‘pw = ‘, pw)툴을 사용하여 얻는 방법도 있으니 검색하여 사용하시면 된다.

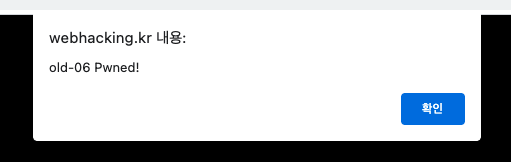

이렇게 하여 나온 값을 쿠키 값에 넣고 페이지를 재로딩하면, Flag를 얻을 수 있다.

'Season 1 > 기술 보안' 카테고리의 다른 글

| Old - 16 Write Up (0) | 2021.05.14 |

|---|---|

| Old - 14 Write Up (0) | 2021.05.14 |

| Old - 15 Write Up (0) | 2021.05.14 |

| [dreamhack] file-download-1 문제풀이 (0) | 2021.05.14 |

| 파일 다운로드(File Download) 취약점 설명 및 진단법 (0) | 2021.04.30 |

Contents