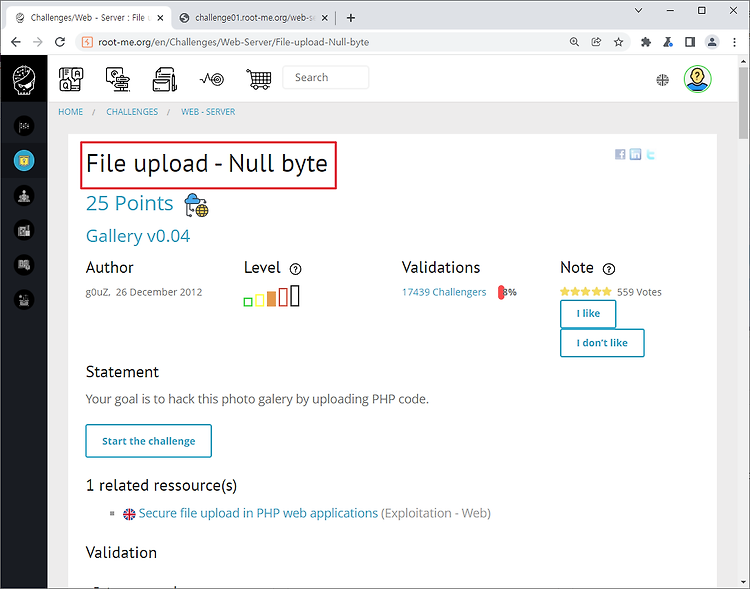

이번에도 파일 업로드 문제네요 문제풀이 바로 시작해보도록 하겠습니다. 1. 문제 이번에는 포토갤러리에 php 코드를 업로드 공격을 하라고 하네요 2. 문제풀이 여려 카테고리와 함께 업로드 가능한 부분이 있네요. 이전에도 몇 번 파일 업로드 문제가 있었기에 바로 업로드 시도해보겠습니다. 이전에 만들어 둔 웹쉘을 그대로 업로드시켜보겠습니다. 파일 이름을 php 확장자 뒤에 널 바이트를 삽입하고 사진 파일처럼 위장해 업로드해보았습니다. 잘못된 확장자라고 뜨며 업로드가 되지 않았습니다. 이후 파일명에 널 바이트 삽입 후 MIME 타입을 사진파일처럼 변경시켜주었습니다. 이번에는 업로드는 되었지만 제대로 접근은 불가능하였습니다. 이제는 파일명도 널바이트 삽입 후 이미지 파일처럼 만들어주고 MIME 타입 또한 이미지..

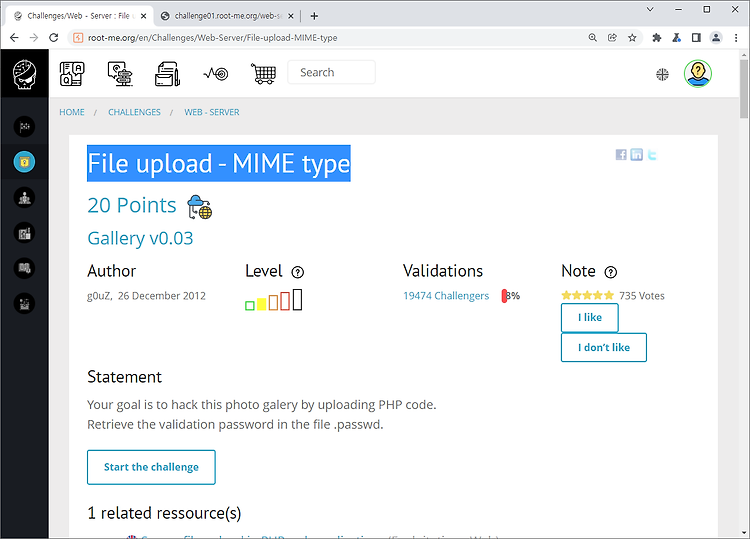

이번에도 파일 업로드 문제가 출제되었네요. 문제풀이 바로 시작해 보도록 하겠습니다. 1. 문제 이번 문제도 파일 업로드이며, MIME type이네요. 2. 문제풀이 문제 접근 시 저번 파일 업로드와 같이 몇 개의 카테고리와 업로드 부분이 있네요 업로드 부분 접근해보도록 하겠습니다. 바로 파일 업로드 시도해보겠습니다. 지난번과 같이 확장자를 png로 변경해 주겠습니다. 결과는 실패네요.... 주제에 맞게 MIME type을 변경해 주어야 하는 것 같습니다. 파일을 이미지 파일처럼 올려보았습니다. 파일이 업로드가 되었습니다. 해당 파일 접근해보겠습니다. 파일 접근 후 cmd 명령을 통해 존재하는 파일을 보았습니다. 업로드된 파일들이 보이네요. 저번 파일 업로드와 비슷한 구조이기에 바로 3칸위의 파일목록을 보..

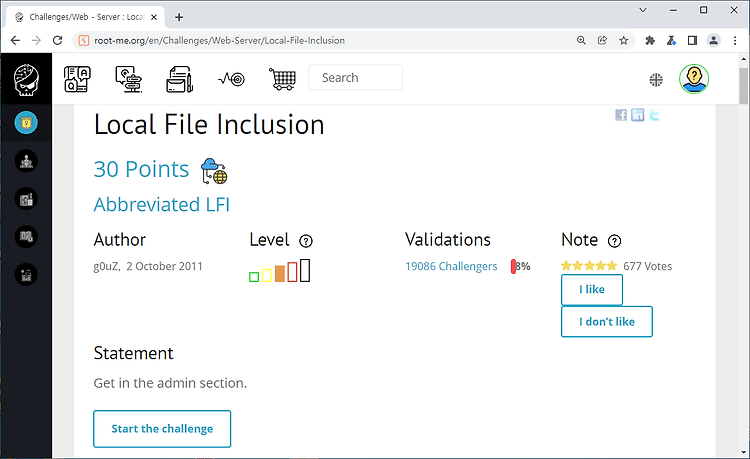

문제풀이 바로 시작해보겠습니다. 1. 문제 Local File Inclusion(LFI) 주제네요. 2. 문제풀이 문제 접근 시 카테고리들이 존재하며, 아래 파일들이 존재하네요 connected as : guest | admin을 보아 admin을 접근해야 할 것만 같습니다. 힌트 또한 어드민 영역에 접근하라고 하네요. admin에 접근하니 ID/PW를 요구하네요. 여기에 접근할 수 있으면 문제가 해결될 것 같습니다. 먼저 LFI 답게 파일 경로 위에 무엇이 더 있는지 확인해 보겠습니다. 해당 파일 상위경로로 이동하니 카테고리들이 존재하였습니다. 한번 더 경로를 높혀보겠습니다. admin 파일이 존재하네요.... 파일에 접근해보겠습니다. admin 파일에 접근하니 index.php 파일이 존재하며 ind..

한동안 휴식기를 가지고 왔는데... 1월도 됐으니 열심히 다시 달려보도록 하겠습니다~ 바로 문제풀이 시작하겠습니다. 1. 문제 문제 접근 시 여러 가지 카테고리가 보이며 주제는 파일업로드-이중 확장자로 보이네요. 2. 문제풀이 문제 풀기 전 어떠한 업로드의 문제인지 확인하기 위해 힌트를 보았습니다. PHP 코드를 통해 최상위 .password 파일 안에 패스워드를 가져오라는 것 같습니다. 여러 가지 카테고리가 있지만 주제에 맞게 바로 Upload 부분으로 들어와 업로드를 시도해 보겠습니다. 업로드 전 최상위 경로의 .passwd 파일을 찾기 위해 php 웹쉘을 작성해보겠습니다. 기본적으로 명령어를 사용할 수 있는 코드를 작성하였습니다. 간단하게 메모장을 통해 작성 후 확장자를 .php 로 붙여 저장해 주..

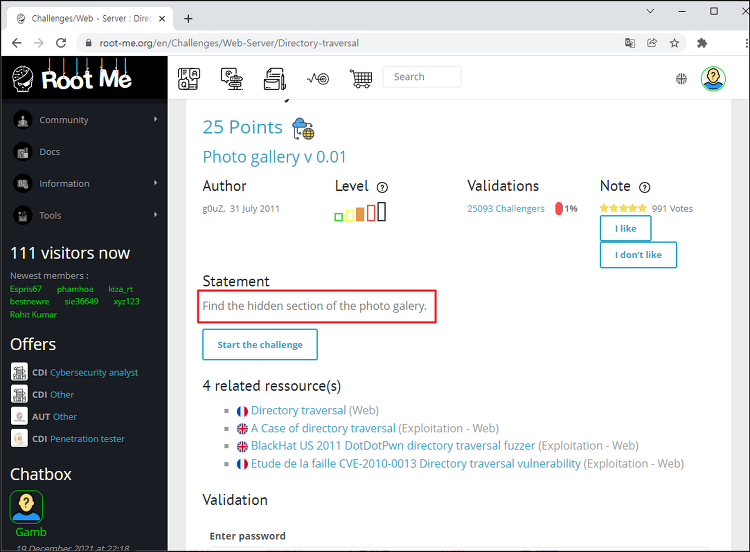

한동안 글 업로드를 못하다가 이제야 시작하네요. 바로 문제풀이 시작해보겠습니다. 1. 문제 숨겨진 포토 갤러리를 찾으라는 문제인 것 같네요. 문제풀이 시작 해보겠습니다. 2. 문제풀이 처음 문제에 접근하니 갤러리에 여러 가지 섹터가 있네요 문제가 숨겨져 있는 섹터를 찾으라고 하였기에 힌트가 될만한 게 있나 emotes 섹터를 클릭하고 패킷을 잡아보았습니다. galerie 파라미터에 emotes 섹터가 들어가 있는 것을 확인할 수 있습니다. 이 부분에서 숨겨진 섹터를 찾을 수 있을 것이라는 생각을 해봅니다. 이후 galerie 파라미터에 공백을 넣어보니 보이지 않는 섹터가 보이네요 해당 섹터의 패킷을 잡아 보니 패스워드 파일이 보이네요 해당 섹터에 패스워드 파일에 접근해 보니... 패스워드가 보이네요 해당..

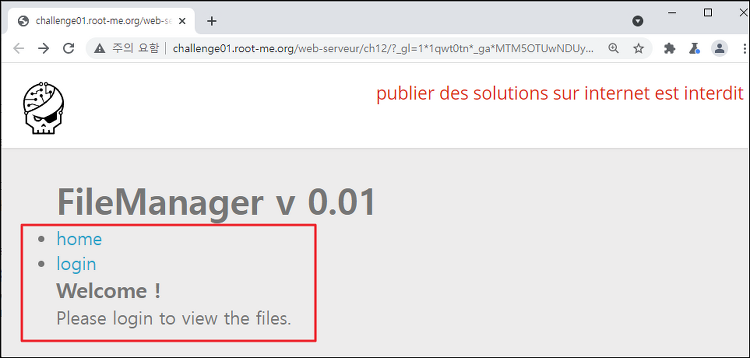

10월은 할 일이 많아 조금 늦었네요 문제풀이 바로 시작해보도록 하겠습니다. 문제 문제 접근 시 home, login 등 기능이 보이네요 문제풀이 무엇을 먼저 해야 할지 몰라 문제 접근 전 힌트를 보았습니다. 이 애플리케이션의 관리자 패스워드를 찾으라는 것으로 보이네요. home 기능을 사용해 보니 딱히 기능이 있어 보이지 않았습니다. 이후 로그인 기능을 사용해 보았습니다. ID/PW에 admin/admin을 입력해 보았습니다. 에러가 뜨며 로그인되지 않더군요. URL을 통해 관리자 페이지가 존재할지 몰라 admin.php를 입력해 보았습니다. 아래와 같은 하위 폴더가 존재하네요 접근해도 별다른 반응이 없습니다. 이 부분부터 막혀서 검색해 본 결과 php wrapper라는 것이 존재하더라고요 그중 php..

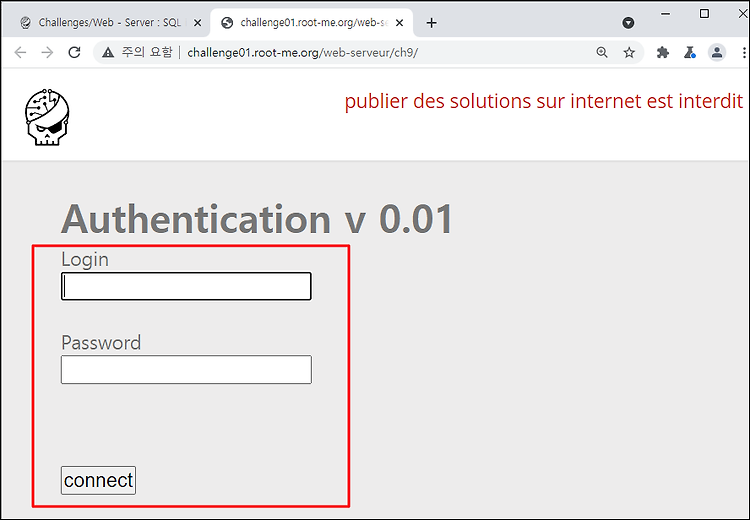

문제풀이 바로 시작해보도록 하겠습니다. 1. 문제 ID/PW를 입력하여 무엇인가 해야하는 것 처럼 보이네요 2. 문제풀이 문제를 보니 sql injection 중 인증이며 힌트를 보니 administrator의 계정을 sql injection을 통해 인증해야할 것 같다. 처음 구조를 보기 위해 요청 패킷을 잡아보았다. ID = administrator PW = test1234를 입력 후 패킷을 잡아보니 user/password를 찾을 수 없다는 오류가 나왔다. 이후 PW 값에 '+or+1=1-- 를 통해 sql injection을 시도해 보았다. SQL 문법적 오류가 발생하였으며 or 앞뒤의 문법이 잘못되었다는 것을 알 수 있었다. 이후 +값을 스페이스를 통해 공백으로 넣어주었다. 그렇게 되니 에러는 사..

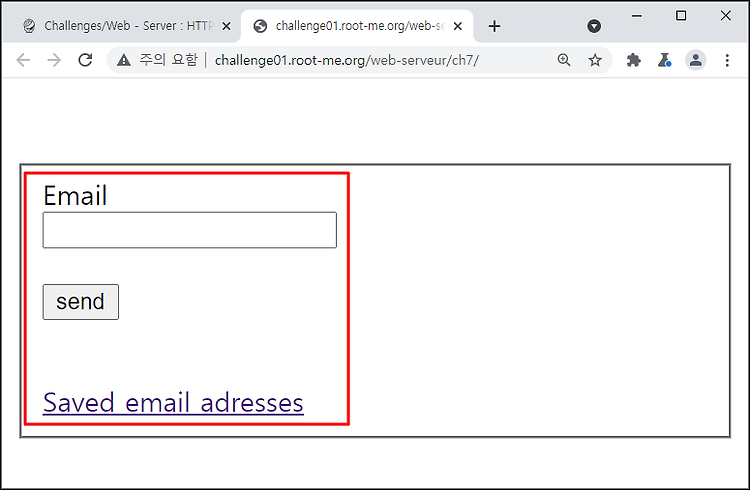

다른 일들로 좀 바빠 오랜만에 글 쓰네요~ 바로 문제풀이 시작해보도록 하겠습니다. 1. 문제 문제 접근 시 Email을 작성하여 보낼 수 있도록 해놨네요 2. 문제풀이 바로 아래 보이는 Saved email adresses를 눌러보았습니다. You need to be admin을 통해 admin 권한이 필요하다는 것으로 보입니다. 어떻게 패킷이 이루어져 있는지 확인하기 위해 요청 패킷을 잡아 보았습니다. 주석을 통해 SetCookie("ch7", "visiteur")라는 값이 보이며 요청 패킷의 cookie 값에는 visiteur 값이 보입니다. 이 부분을 admin으로 수정해보도록 하겠습니다. 쿠키 값의 visiteur 값을 admin으로 변조 후 응답 값을 보니 패스워드가 노출되었습니다. 이를 검증해..

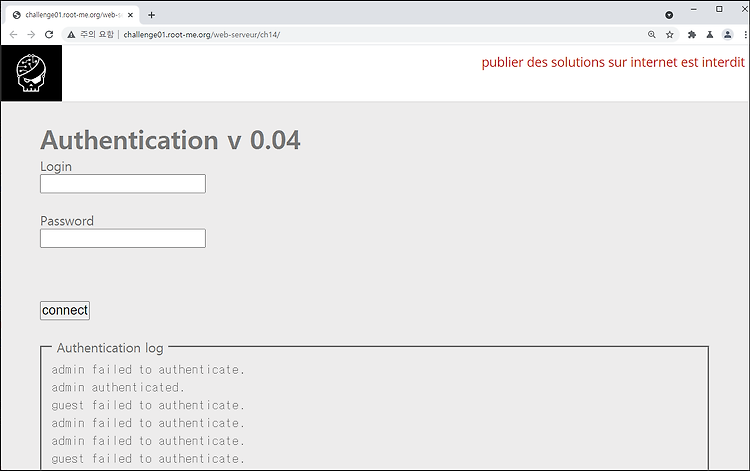

문제풀이 바로 시작해보겠습니다. 1. 문제 문제 접근 시 로그인 시도와 log가 기록되는 것을 볼 수 있다. 2. 문제풀이 처음 로그인은 admin/admin 을 통해 시도해 보았다. admin 인증 실패라는 구문이 로그에 기록이 되었다. 혹시 몰라 sql injection 공격을 시도해보았다. 로그 기록에 ID가 곧바로 남게 되었고 패킷 분석을 해보았다. username 파라미터 값이 곧바로 로그 이름에 찍히게 되었다. 주제가 CRLF이므로 그에 맞게 개행 문자를 넣어보았다. CRLF란 개행문자로서 %0d%0a를 통해 엔터를 친 효과를 얻을 수 있다. 개행 문자를 삽입하니 name 부분이후 failed to autheticate. 값이 엔터처럼 넘어가서 로그에 찍히게 되었다. 이후 로그에서 인증된 것 ..

문제풀이 바로 시작해보겠습니다. 1. 문제 문제에 접근하니 아무것도 보이지가 않네요... 2. 문제풀이 아무것도 보이지 않기에 패킷을 잡아보았습니다. 패킷을 잡으니 응답 값에 하위 URL을 통해 phpbb가 보였습니다. phpbb에 접근 해보니 아무런 값도 보이지 않네요... 주제에 맞게 install file을 찾아야 하는 건가 싶어 install 파일에 접근해 보았습니다. install에 접근하니 어떤 힌트가 될 만한 파일이 존재하였습니다. 아래에 파일에 접근해 보겠습니다. 스페인어로 되어있는 것 같아 무슨 말인지 모르겠으나... passe를 보고 검증 값이 나왔다 생각해서 검증을 해보니... 파랑새가 나오게 되었습니다~ 점점 갈수록 수수께끼와 같은 문제가 많은 것 같다. 탐정의 마음으로 문제를 풀어..

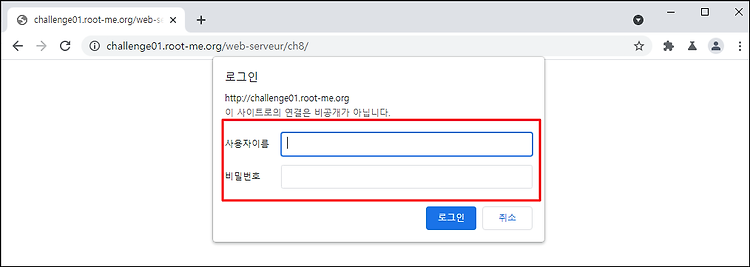

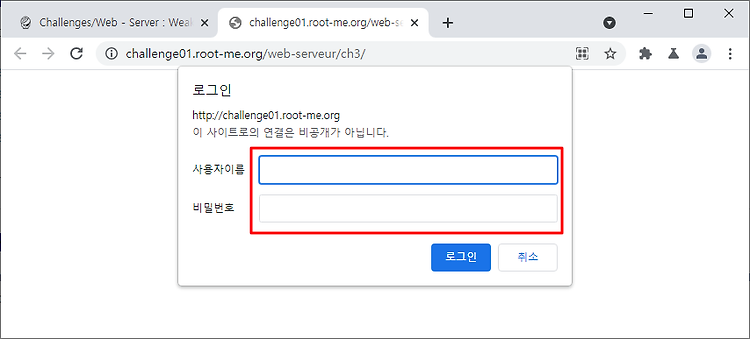

추석 연휴 동안 오래 쉬었으니 다시 문제 풀이 시작해 보도록 하겠습니다~ 1. 문제 제목은 Verb tampering이며, 무슨 뜻인지는 모르겠고 문제에 접근해 보니 ID/PW인증이 필요해 보인다. 2. 문제풀이 ID/PW가 무엇일지 몰라 admin/admin, test/test 등 을 이용하여 시도해 보았다. Authorization을 통해 Base64 인코딩이 적용되어 있었고, 해독해 보니 admin:admin 값이 들어있었다. 응답 값에서도 www-Authenticate 값이 찍히며, 패스워드가 잘못됐거나 지원하지 않는 브라우저라고 나와있다. 구글링을 통해 검색해보니 서버는 사용자에게 사용자 이름과 비밀번호를 제공하라는 의미로 401 상태 정보와 함께 요청을 반려한다. 서버에는 각각 다른 비밀번호가..

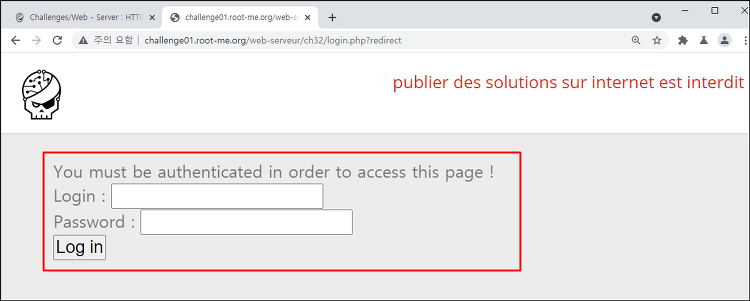

문제풀이 바로 가보겠습니다. 1. 문제 문제 접근 시 이 페이지에 접근하기 위해서는 인증이 되어야 한다고 하며, Login, Pw를 요구하고 있습니다. 2. 문제풀이 ID, PW를 입력하는 곳에 임의의 값을 넣어 보았습니다. ID/PW에 admin/admin 값을 입력하니, 인증 실패라는 구문이 떴으며, 요청 응답 패킷에도 특별한 힌트는 없었습니다. 문제 접근 전 힌트를 참고하니, Get access to index. 라는 구문이 보이네요. index 파일에 접근하라는 문제가 보이네요. 그래서 index.php파일에 접근해 보았습니다. 요청 패킷에서 index.php 파일에 접근해 보았습니다. 응답 패킷에 플래그 값이 노출되네요. 또한 헤더 값에 Location 뒤에 종료되는 부분이 없다면 PHP는 지속..

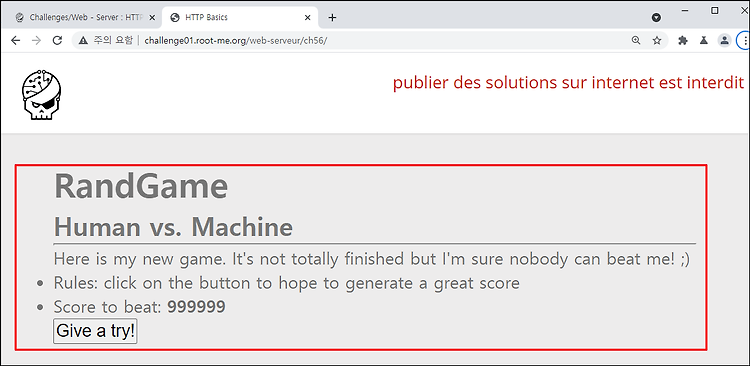

문제풀이 바로 시작하겠습니다. 1. 문제 문제를 보니, Score to beat 값이 999999이며, Give a try! 버튼을 클릭하여 저 숫자보다 높은 숫자를 얻어 내는 게 문제의 해결책인 것 같다. 2. 문제풀이 먼저 혹시모르기에 Give a try! 버튼을 눌러보았다. 값이 90만 근접하게 나오지만 99만을 이길 값이 나오지 않았다. 어떻게 생겨먹었는지 요청 패킷을 잡아보았다. 버튼을 누르니 score 값이 바로 정해지며 떨어졌다. 응답 값이 어떻게 구성되어있는지 확인해 보았다. Math.random 값과 1000001 값을 곱하여 Math.floor 함수를 통해 score 값이 정해지는 것 같다. 하지만 지속적으로 10만 자리가 나오는 것을 보아 저 함수에서 장난질을 치는 것 같다... 함수..

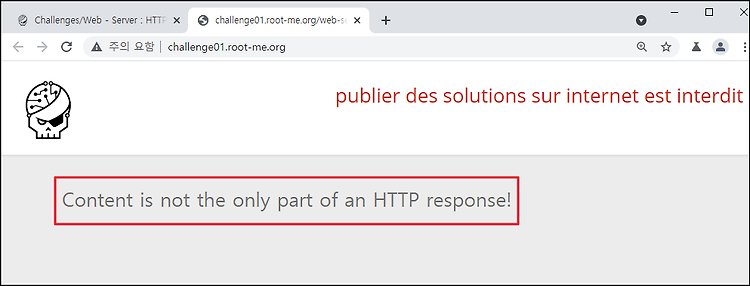

문제풀이 바아로 시작합니다. 1. 문제 이번 문제의 주제는 http header이며, 문제 접근 시 콘텐츠가 http 응답의 일부가 아니다 라는 구문이 나오고 있습니다. 2. 문제풀이 위에 나오는 구문이 무슨 소리인지는 잘 모르겠으나, 주제를 통해 헤더 값의 변조가 필요하다고 느꼈고, 요청 패킷을 잡아보았습니다. 요청 패킷을 잡았더니 일반적인 헤더들이 있었으며, 응답 값에는 특이하게 Header-RootMe-Admin : none 값이 존재하였습니다. 이 부분이 수상하여 값을 none -> admin 으로 수정해 보았습니다. 역시나 응답 값은 이미 서버에서 처리된 값이 패킷에 잡히기에 아무런 변화도 일어나지 않았습니다. 이제 이 수상한 패킷을 요청 패킷에 넣어보기로 했습니다. 요청 패킷 헤더에 응답 패킷..

다음 문제 바로 진행해 보도록 하겠습니다. 1. 문제 문제의 주제는 directory indexing이며 문제 접근 시 아무 화면도 나오지 않고 있습니다. 2. 문제풀이 아무것도 존재하지 않기에 요청 패킷을 통해 힌트를 얻어야겠다고 생각했고, 요청 패킷을 잡아 보았습니다. 패킷을 보니 힌트로 admin/pass.html 파일이 존재하는 것을 볼 수 있었습니다. 이를 주소에 입력해 보았습니다. 막상 파일을 보니 힌트를 얻을 수 있는 부분이 존재하지 않았습니다. 상위 디렉터리에 있는 파일을 통해 어떠한 파일들이 있는지 확인해 보았습니다. 파일들이 목록화되어있었으며. backup 파일에 접근해 보았습니다. admin.txt 파일이 존재하였으며 내용을 확인해 보았습니다. 이곳에 패스워드가 존재하였으며 검증하는 ..

보안기사 및 대회 준비를 하느라 오랜만에 글을 쓰네요... ㅎ 늦은 만큼 바로 문제풀이 시작해보도록 하겠습니다. 1. 문제 ID / PW 를 입력하는 곳이 보이네요. 2. 문제풀이 ID / PW에 기본적인 admin/admin 을 입력해 보았습니다. 패스워드를 검증에 이용하라고 바로 나오네요... 검증해 본 결과 문제가 바로 풀렸습니다.... test / test 로 진행 후 바로 admin을 시도해 보았는데 바로 풀려버렸네요.. 요청 패킷 및 응답 패킷에도 특별한 힌트가 없었기에 이번 풀이는 짧게 넘어가도록 하겠습니다~

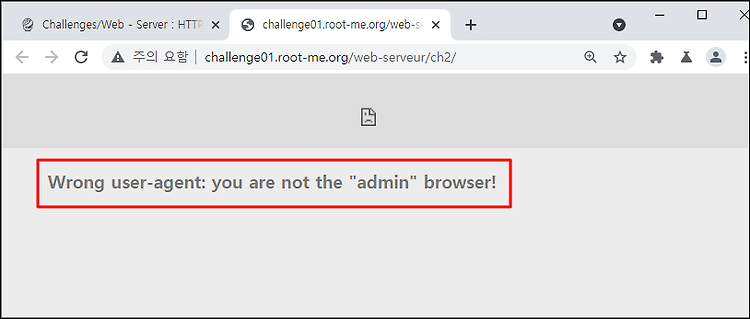

4단계 문제풀이 바로 시작하도록 하겠습니다. 1. 문제 문제 접근 시 user-agent 값이 admin 브라우저가 아니라고 나오네요 2. 문제풀이 어떠한 값으로 되어있는지 확인하기 위해 요청 패킷을 잡아보았습니다. 크롬으로 접속이 되었다는 표시가 보이네요 응답 패킷을 보니 admin 브라우저가 아니라는 말이 뜨네요... 간단히 user-agent 헤더에 admin을 입력해 보겠습니다. 결과는... 패스워드 값이 나오게 되었습니다. 패스워드를 검증해보니... 파랑새가 나와 축하해 주며 포인트를 지급해주었습니다. 원래 안되면 다른 브라우저의 기본 user-agent 값을 모두 대입해보려 했지만, 다행히 문제가 admin입력만으로 풀리게 되었다. 오늘의 문제풀이 끄읏~

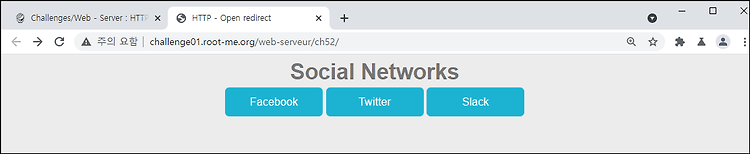

Web Server 문제 3번째 문제를 풀어보도록 하겠습니다. 2번째 문제는 너무 난이도가 있어서 추후에 등록하겠습니다. 바로 문제풀이 보시죠~ 1. 문제 문제 접근 시 화면입니다. 여러 커뮤니티가 있으며 클릭 시 리다이렉트가 되고 있습니다. 2. 문제 풀이 문제 접근 전 어떠한 문제인지 보면 리다이렉트 되는 도메인을 타사이트로 변경하라는 문제임을 알 수 있습니다. 이를 위해 Facebook을 클릭하여 요청 패킷을 잡아 보았습니다. url 부분을 보면 url = https://facebook.com으로 등록이 되어있습니다. 저는 이 부분을 리다이렉트 시키는 방법 중 기본적인 방법으로 타 사이트 도메인 주소를 적어주었습니다. url=https://facebook.com -> https://naver.com..

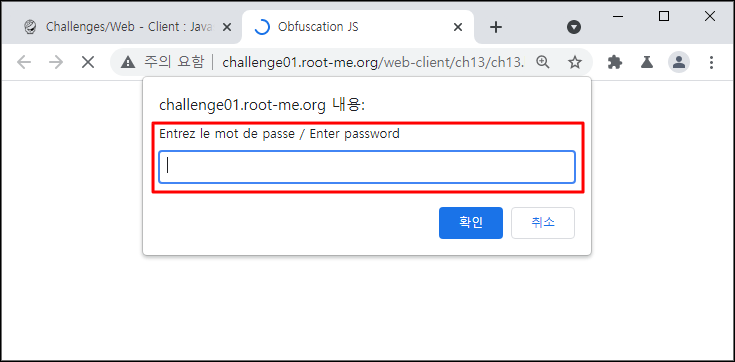

클라이언트 Obfuscation 3문제 풀이 시작해보도록 하겠습니다. 위에 두 문제 정도는 시간이 좀 걸릴 것 같아 다음에 풀이법을 작성하여 보겠습니다~ 1. 문제 이번에도 동일하게 패스워드를 푸는 문제가 되겠네요~ 2. 문제풀이 처음 문제에 접속하게 되면 패스워드 입력하는 곳이 등장하여, test라는 임의의 문자를 입력하여보았습니다. 확인 버튼을 누르니 잘못된 패스워드라며 비웃어버립니다. 우선 힌트를 보기 위해 요청 패킷을 잡아보았습니다. 패킷의 pass를 보면 숫자가 뜬금없이 존재하며, ASCII코드의 숫자 값과 관련이 있지 않겠나 라는 추측을 해 보았습니다. 이후 숫자를 ASCII코드의 숫자와 대조해 보니 FAUX PASSWORD HAHA라는 값이 나오게 되었습니다. 코드를 분석하여 결과값을 토대로..

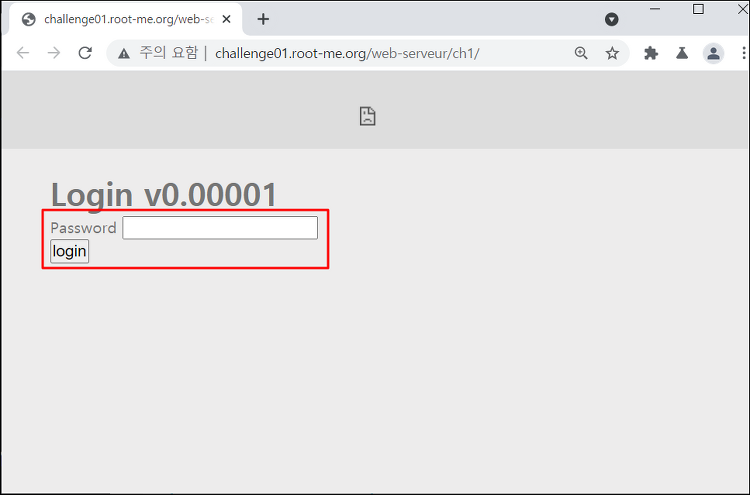

Web Client 난이도가 높아져 잠시 Server 쪽으로 넘어왔습니다. Server 난이도 또한 상당해서 풀다가 막힐 것 같네요... 일단 문제풀이 시작하겠습니다. 1. 문제 문제를 보니 패스워드를 입력하라는 구간이 나옵니다. 2. 문제풀이 가장먼저 패킷을 잡아봐야겠죠~ 응답 패킷을 보니 it's really too easy! 라며 패스워드가 나와있네요. 주어진 패스워드를 입력하여 로그인해보겠습니다. 이 패스워드를 검증하는 곳에 넣으라는 구문이 보이네요. 결과는... 패스워드를 검증하는 곳에 입력하니 파랑새가 나와 축하해주네요~ 지금까지 쉬운 문제여도 이런 적이 없었는데 다음 문제는 얼마나 어려울지 두렵습니다...

Javascript-Obfuscation2 문제풀이 해보도록 하겠습니다. 1. 문제 문제에 접근하면 아무것도 안 보이게 된다... 2. 문제풀이 어떠한 문제인지 확인하기 위해 패킷을 잡아보았다. 패킷을 잡아보니 pass의 힌트가 보이며, 이 힌트를 통해 정답을 입력해보아야겠다. 이후 입력된 값이 인코딩 되어있다고 생각하여 Decoder를 이용하여 디코딩해보았다. String.fromcharCode를 통해 UTF-16 코드로부터 문자열을 반환시킨다고 한다. alert를 이용해 이 문자가 무엇인지 출력해 보았다. 뱉어준 결과가 Pass 값이 될 것 같아 인증하는 곳에 입력해 보았다. 결과는... 파랑새가 나를 반겨주었다~ 문제풀이 끄읏~

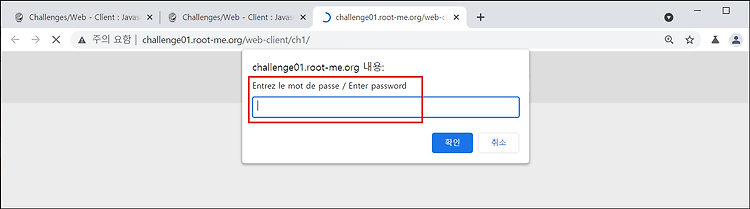

Javascript - Authentication2 번째 문제 풀이 시작해보도록 하겠습니다. 1. 문제 문제에 접근하니 로그인하라는 문구가 보이네요 2. 문제풀이 요청 패킷을 잡아보았다. 페이지 내용만 보이게 되며 추가적인 정보를 얻을 수 없었다. 로그인 버튼을 눌러 패킷을 잡아 보아야겠다고 생각했다. ID에 임의의 test를 입력해 보았다. 이후 패스워드를 입력하라는 공간이 나왔다. 똑같이 test를 입력해보았다. 나에게 버릇없는 해커라고 핍박을 주었다... 더욱 자세히 힌트를 얻기 위해 개발자 모드를 사용하였다.(크롬 기준 F12) login.js 파일이 하나 더 있었으며, ID, PW 힌트가 보였다. GOD:HIDDEN 값이 , 를 두고 적용이 되는 것 같아 보였다. username에 GOD pas..

세 번째 문제 시작하도록 하겠습니다~ 1. 문제 문제에 접근하게 되면 패스워드를 입력하라는 창이 뜨게 된다. 2. 문제풀이 뜬금없이 패스워드를 입력하라고 한다.... 우선 어떠한 반응이 일어나는지 확인하기 위해 test문구를 입력하여 보았다. 이후 반응을 보니 잘못된 패스워드라는 값을 던져주었다. 어떻게 생겨먹은 로직인지 확인하기 위해 패킷을 잡아보았다. 패킷을 잡으니 pass 값이 나와있다. 이를 다시 패스워드 입력 칸에 입력해보았다. 결과는... 이 패스워드 값을 검증하는 곳에 사용하라는 것 같다. 검증하는 곳에 의뢰를 맡기니 파랑새가 반겨주었다~ 이전에 패킷을 잡으면 안 잡히는 현상이 있었다. 이를 확인해 보니 두 번째 패킷을 잡을 때부터는 304를 뿌려주었다. 이게 무엇인지 조사해보니 304 No..

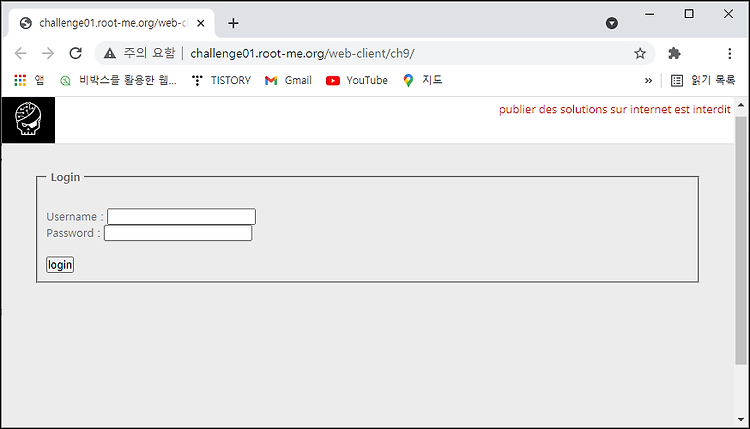

두 번째 문제풀이 시작하도록 하겠습니다~ 1. 문제 ID/PW를 통해 로그인하면 문제가 풀리는 것처럼 보인다. 2. 문제풀이 바로 ID/PW에 test 값을 넣어 봤지만. 패스워드가 틀렸다고 한다... 이후 패킷을 잡아 진행해보려 하였는데, 패킷이 잡히지않고있엇다.... 어쩔 수 없이 페이지 소스 보기를 통해 힌트를 얻었다. HTML 코드 상에선 힌트가 존재하지 않아 로그인이 수행되는 login.js 코드를 살펴보았다. 이 부분은 패킷이 안잡혀 이렇게 볼 수밖에 없었다... 도중에 패킷 요청 변조를 하니 아예 화면이 안보이기도 하였다... 어쨌든 얻은 힌트를 통해 ID/ PW를 넣고 로그인을 시도해 보았다. 성공하였다고 알려주며 패스워드를 타당성 검증하는 곳에 입력하라는 문구가 나왔다. 이후 타당성 검증..

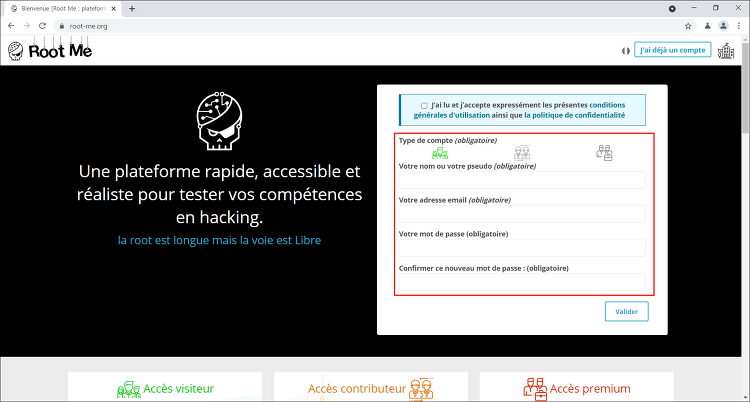

새로운 워게임 사이트를 찾게 되었다. 초급자가 진행하기 쉬울 것이라고 하여 페이지에 접속해 보았다. 간단 접속 및 로그인 법부터 설명하고 문제풀이를 진행하도록 하겠다. 사이트는 https://www.root-me.org이다. 빨강 박스를 통해서 ID/E-mail/PW를 입력할 수 있다. E-mail 인증이 필요하며, 네이버로 메일 작성했는데 메일이 안 와서 google 메일을 사용하였다. 로그인은 E-mail/PW를 통해서 로그인하게 된다. ID는 별명 정도로 사용되는 듯하다. 이후에 로그인하게 되면 이렇게 리다이렉트가 되며 Challenges를 통해서 문제에 접근할 수 있다. 바로 Web-Client 문제 먼저 시작해볼 예정이며, 막히면 Web-Server로 넘어가면서 풀어봐야겠다. 그럼 이제 문제풀이..

Comment